Hallo Serverfreunde,

heute melde ich mich mal wieder mit dem Remotezugriff. Es geht um DirectAccess, wie ich finde, eines der besten Features die mit Windows Server 2008 R2 eingeführt worden ist. Mit Windows Server 2012 (R2) hat die DirectAccess Rolle nochmal reichlich an Features gewonnen. Ich möchte euch heute zeigen wie DirectAccess hinter einer Firewall funktioniert, und sowohl für Domänenbasierte Windows 7 als auch 8.1 Clients eingerichtet wird.

Quelle: Wikipedia

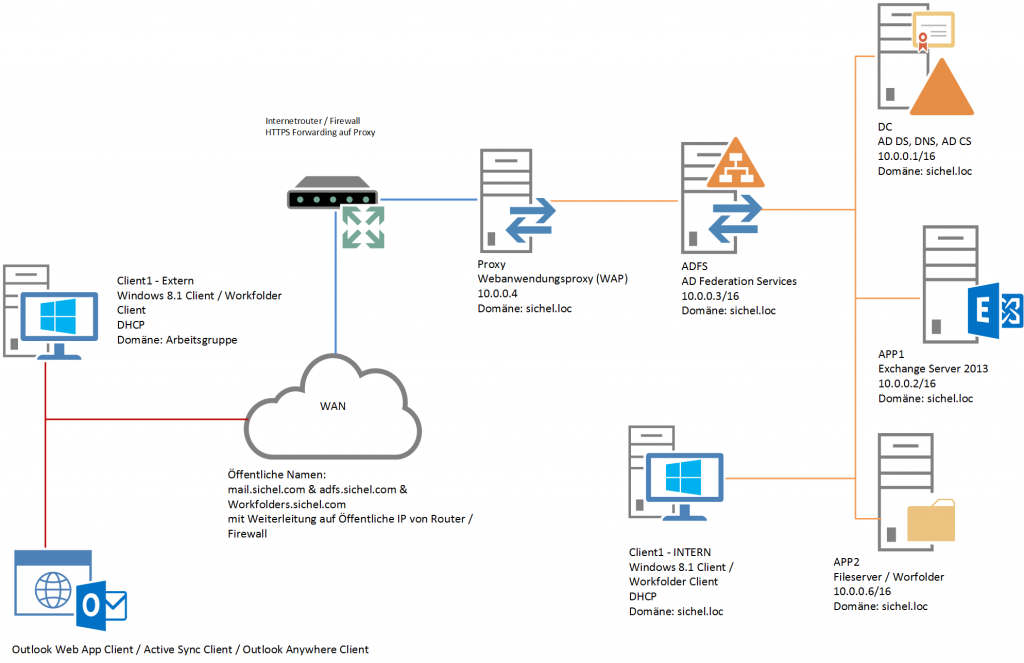

Zunächst möchte ich meine IT-Infrastruktur aufzeigen die ich dazu verwende, einige werden diese wohl kennen. Ich arbeite mit meiner bestehenden Testumgebung die wie folgt aufgebaut ist:

Ich verwende hier meine Umgebung mit der ich bereits ADFS, WAP, Exchange & Workfolders aufgesetzt habe. Bestehend aus:

- Active Directory Domänencontroller (Server 2012 R2)

- 2x Applikation Server (Server 2012 R2)

- ADFS Server (Server 2012 R2)

- WAP Server (Server 2012 R2)

- 2x Client (Windows 8.1)

Wichtig: Der Proxy (WAP-Server) hat zwei Netzwerkkarten und befindet sich hinter einem Router / Firewall!

Um in meine folgende Anleitung ausführen zu können muss folgendes gegeben sein:

- Active Directory Zertifikatsdienste mit funktionierender Sperrlistenkonfiguration

- Funktionstüchtiges DNS

- WAN-Verbindung

- Windows 7 / 8.1 Enterprise Clients!

Teil 1 – Windows 8.1 Clients

Wenn Du DirectAccess nur mit Windows 8.1 Clients bereitstellen möchtest, brauchst Du nur diesen Teil lesen!

Schritt 1 – Zertifikat anfordern

Damit ich DA auch für Windows 7 Clients nutzen kann, benötige ich ein Zertifikat einer gültigen CA. Da ich mir keines gekauft habe, nutze ich meine Interne Zertifizierungsstelle.

- Website der CA öffnen

- Zertifikat anfordern (Bild 2)

- Zertifikat vom aktuellen Benutzer exportieren (mit privatem Schlüssel)

- Zertifikat in der Computerkonfiguration importieren (Zertifikat lokaler Computer) (Bild 3)

Schritt 2 – Direct Access Rolle installieren

Grundvoraussetzung ist wie bei den meisten Diensten, eine zu installierende Windows Server Rolle. Über den ServerManager kann die Direct Access Rolle hinzugefügt werden:

- Server Manager starten

- Rollen und Features hinzufügen –> Rollenbasierte …. Installation –> WAP-Server auswählen

- Remotezugriff –> DirectAccess und VPN (RAS) auswählen –> Folgemeldung mit „hinzufügen bestätigen (Bild 4)

- Bis zur Übersicht auf „Weiter“ –> Installieren (Bild 5)

- Mit Schließen bestätigen

Alternativ kann die DirectAccess Rolle auch mit der PowerShell installiert werden:

Install-WindowsFeature RemoteAccess -IncludeManagementTools

Schritt 3 – DirectAccess konfigurieren

Nach erfolgreicher Rolleninstallation kann DirectAccess nun konfiguriert werden. Für Windows 8 / 8.1 Clients relativ einfach, ich möchte allerdings auch Windows 7 Clients mit einbinden.

- ActiveDirectory Gruppe mit den Computerkonten der DA-Clientsysteme anlegen, bei mir DA_Clients!

- ActiveDirectory Gruppe mit den Computerkonten der DA-Serversysteme anlegen, bei mir DA_Server!

- Remotezugriffskonsole auf WAP-Server Starten

- Unterhalb von „Konfiguration“ DirectAccess und VPN auswählen und den „Assistenten für erste Schritte ausführen“ starten (Bild 6)

Ich wähle hier an der stelle den einfachen Assistenten wobei ich später allerdings noch einiges verändere!

Assistenten für erste Schritte

- Nur DirectAccess bereitstellen (Bild 7)

- RAS-Serversetup: Hinter einem Edgegerät (mit zwei Netzwerkadaptern) & Öffentlichen Namen definieren (Bild 8)

- Im Fenster „Remotezugriff konfigurieren“ auf „hier“ klicken um die Einstellungen zu verändern (Bild 9)

- Im Abschnitt „Remoteclients“ auf ändern –> Die Computergruppe tauschen und den haken entfernen (Bild 10)

- Im Netzwerkkonnektivitäts-Assistent die Einstellungen bei bedarf ändern –> Fertig stellen

- Überprüfung des Remotezugriffs (Bild 11)

- Mit Fertig stellen die Konfiguration abschließen! (Bild 12)

Windows 8.1 Client testen

Damit ist die Konfiguration von DirectAccess für Windows8.1 Clients bereits abgeschlossen. Ich überprüfe dies, indem ich meinen Client starte, dieser erhält die neue Gruppenrichtlinien für DirectAccess durch die Mitgliedschaft in der Gruppe DA_Clients. Da die Bereitstellung für DirectAccess nicht nur für Mobile Computer (Remoteclients, haken entfernet) gilt, kann auch mein Virtueller Computer diese erhalten. In der Netzwerkkonfiguration sehe ich neben meiner LAN-Verbindung auch Sichel IT DirectAccess.

In meiner Hyper-V Umgebung habe ich mehrerer Netzwerke implementiert, eines davon für meine Domäne (Privat), das andere ist ein Öffentliches Netzwerk welches ausschließlich mit dem (echten) Internet verbunden ist (Extern). (Bild 13)

Ändere ich nun die Hyper-V Netzwerkverbindung meines Clients so verbindet sich dieser über DirectAccess mit meinem Domänennetzwerk über einen IP-HTTPS Tunnel. Ich sehe sowohl auf dem Client, als auch auf dem DA-Server das ich verbunden bin :) (Bild 14)

Mit Hilfe der PowerShell kann ich ebenfalls den DirectAccess Verbindungsstatus einsehen:

Get-DaConnectionStatus

Damit ist die Bereitstellung für Windows 8.1 abgeschlossen.

Teil 2 – Windows 7 Clients

Möchtest Du DirectAccess unter Server 2012 R2 auch für Windows 7 Clients implementieren lies bitte zunächst Teil 1 und fahre anschließend mit Teil 2 fort.

Schritt 1 – Zertifikate ausrollen

Damit Windows 7 Clients sich zum DA-Server verbinden können, muss ein Computer Zertifikat (IPSec) sowohl für den Server als auch den Client verteilt werden. Dazu erstelle ich mir eine neue Vorlagen in der Zertifizierungsstelle die ich für die DA-Server & Clients ausrolle.

- Am Server der Zertifizierungsstelle anmelden

- Zertifizierungsstelle öffnen

- Rechtsklick auf „Zertifikatsvorlagen“ –> Verwalten

- Vorlage „Arbeitsstationsauthentifizierung“ via Rechtsklick auswählen –> Duplizieren (Bild 15)

- Vorlage „Arbeitsstationsauthentifizierung“ via Rechtsklick auswählen –> Duplizieren

- In der Registerkarte Allgemein den Namen ändern: Sichel IT DA-Server IPSec (Bild 18)

- In der Registerkarte Erweitert Anwendungsrichtlinien auswählen und auf Bearbeiten klicken (Bild 19)

- Auf Hinzufügen klicken und „Serverauthentifizierung“ auswählen (Bild 20)

- In der Registerkarte Antragstellername im PullDown-Menü „Allgemeiner Name“ auswählen (Bild 21)

- In der Registerkarte Sicherheit die Gruppe der DA-Server hinzufügen (Bild 22)

- Mit OK die Erstellung der Vorlage abschließen

- Zertifikatsvorlagenkonsole schließen

- Rechtsklick „Zertifikatsvorlagen“ –> Neu –> Auszustellende Zertifikatsvorlage (Bild 23)

- Die beiden neu erstellten vorlagen auswählen und mit OK veröffentlichen (Bild 24)

Schritt 2 – Gruppenrichtlinie

Nun gehe ich her, und konfiguriere ein neues Gruppenrichtlinienobjekt, in dem ich die Konfiguration für die Zertifikatsregistrierung vornehme. Dies dient dazu die in Schritt 2 konfigurierten Vorlagen zum ausstellen von Zertifikaten zu benutzen, sowohl auf dem Server, als auch auf dem Client.

- Am DC anmelden

- Gruppenrichtlinienverwaltungskonsole starten

- Neues GPO-Objekt erstellen oder vorhandenes bearbeiten

- Computerkonfiguration –> Richtlinien –> Windows-Einstellungen –> Sicherheitseinstellungen –> Richtlinien für Öffentliche Schlüssel

- Zertifikatsdienstclient – Automatische Registrierung auswählen via Doppelklick

- Im PullDown-Menü auf Aktiviert stellen und die beiden Haken setzen (Bild 25)

- Anschließend auf dem Server / Client ein gpupdate /force ausführen und die Zertifikate sind hinterlegt (Bild 26)

- Fertig

Schritt 3 – DirectAccess Serverkonfiguration anpassen

Es ist fast geschafft! Wir haben nun alle Zertifikate „beisammen“, der DA-Server tut was er soll, Windows 8.1 Clients können sich erfolgreich verbinden und Interne Ressourcen verwenden. Damit Windows 7 Clients nun erfolgreich eine Verbindung herstellen können ist noch eine Anpassung am DA-Server zu tätigen.

- Anmelden am DA-Server

- Remotezugriffs-Verwaltungskonsole starten

- Zu DirectAccess und VPN wechseln

- Unterhalb von Schritt 2 auf bearbeiten klicken (Bild 27)

- Linksseitig auf „Authentifizierung“

- Haken bei: „Computerzertifikate verwenden“ setzen

- Via Durchsuchen das Zertifikat der Zertifizierungsstelle wählen

- Haken bei: „Für Windows 7-Clientcomputer Verbindungen über DirectAccess zulassen“ setzen (Bild 28)

- Mit Fertig stellen bestätigen

- Zum Übernehmen der Konfigurationsänderung (GPO-Änderung) auf Fertig klicken! (Bild 29)

- Überprüfung mit Anwenden bestätigen und auf das erfolgreiche Ergebnis warten (Bild 30)

- Anschließend habe ich meinen DA-Server, den DC und die beiden Clients neu gestartet (wegen Übernahme der Gruppenrichtlinien)

- Fertig.

Schritt 4 – Test mit Windows 7

Es ist soweit, ich habe alle notwendigen schritte abgeschlossen und kann nun die DA-Verbindung von meinem Windows 7 Client nutzen.

- Der Windows 7 Client ist im Domänennetzwerk

- Alle GPOs sind angewandt worden

- Das Zertifikat ist vorhanden

- Ich ändere das Netzwerk des Clients in Extern

- Es dauert einen kleinen Moment, und die Verbindung ist hergestellt :) (Bild 31)

Sichtbar wird dies in meinem Screenshot: (Bild 32)

- IPv6-Adresse bei IPHTTPS-Interface

- Zugriff auf das Netzlaufwerk „Transfer“

- Ping an den DC mit Antwort von dessen IPv6 Adresse

Damit ist die DirectAccess Bereitstellung abgeschlossen. Folgende Hinweise möchte ich euch noch mitgeben:

- Windows-Firewall muss aktiv sein, da sonst die IPSec Verbindung nicht aufgebaut werden kann

- Es gibt einen Windows 7 DirectAccess Connectivity Assistant 2.0 der zuvor mit GPOs gesteuert werden muss da sonst das falsche Verbindungsergebnis dargestellt wird

- Ohne eine 100% saubere CA-Installation ist keine korrekte Verbindung mit Windows 7 möglich

- In den Verbindungseigenschaften auf dem Client kann über die „Moder UI“ ein Log an den Administrator gesandt werden

- Windows 7 verbindet sich anders als Windows 8 nicht mit Kerberos (Verbindungsdetails am Proxy)

- WAP arbeitet mit der http.sys, DirectAccess noch mit dem IIS für NLS. Es kann beides auf einem Server installiert sein, wie bei mir!

- DirectAccess in Server 2012 R2 kann auch mit nur einer NIC arbeiten, allerdings empfehle den hier aufgezeigten Weg, für Loadbalancing usw.

Ein DirectAccess-Client stellt zudem immer eine Gefahr zum Angriff von Außerhalb dar (wie auch ein regulärer VPN-Client), daher noch einige Hinweise:

- Die Festplatte des DA-Clients sollte verschlüsselt sein

- Der Bildschirm sollte bei inaktivität automatisch gesperrt werden

- MFA sollte in Betracht gezogen werden

- Der Internetdatenverkehr wird über ein Gateway der Unternehmens-IT geleitet (Force Tunneling)

Diese Anleitung ist ebenfalls für Windows 10 Gültig! (Bild 33)

Wie üblich alle Bilder in der Übersicht:

Ich hoffe euch hat der Beitrag gefallen. Ihr dürft diesen gerne Teilen. Solltest Du keinen Beitrag verpassen wollen, Abonniere meinen Blog per Mail –> In der Seitenleiste!

Andi

[…] Download Image Mehr @ asichel.de […]

Hallo Andi,

wir betreiben ebenfalls DA und haben das Problem, dass die verbundenen Netzwerklaufwerke schon zur Verfügung stehen ohne das eine DA Anmeldung stattgefunden hat. Auf andere Netzwerkdienste wie Exchange etc. kann allerdings erst nach der DA Anmeldung zugegriffen werden. Vielleicht hast du ja eine Idee was dort falsch gelaufen sein könnte

Hey Michael,

sind die Netzlaufwerke eventuell im Offline Modus aktiv?

LG

Nur, damit ich das richtig verstanden habe: Du hast DirectAccess und VPN auf dem gleichen Server installiert wie den Web Application Proxy?

Hallo,

ja, DA und WAP sind auf dem gleichen System installiert!

Andi

Vielen Dank für die schnelle Antwort. – Von der Qualität Deines Blogs bin ich sehr beeindruckt.

Derzeit betreibe ich einen Windows Server Essentials Server 2012 R2 mit On-Premises Exchange. Daher befinden sich VPN, DirectAccess und RemoteDesktop-Services auf dem Essentials Server, der auch DC ist.

Nun habe ich – Deiner Anleitung sei Dank – den Exchange über den WAP veröffentlicht. Davor gab es immer wieder Probleme mit der Exchange-Veröffentlichung, die über den Essentials Server und Application Request Routing als Reverse Proxy lief.

Wenn ich mir das nun so überlege: Wenn ich nun schon einen WAP und ADFS habe, dann sollte ich wahrscheinlich auch das RemoteDesktop-Gateway insgesamt auf den WAP-Server umziehen. Siehst Du das ähnlich?

Danke für das Lob :)

geht das überhaupt alles auf einem Server :D

Ja versuch das mal, hört sich auf jeden fall schlüssig an, den RD-GW auf den WAP umzuziehen…Denk daran, dass Du dann dort IIS hast und den entsprechend sicher machst. Achte da auch auf akzeptierte SSL / TLS verfahren ( Poodle / Hertableed …)

Andi

[…] Diese Anleitung baut auf folgenden Beitrag auf: Server 2012 R2: DirectAccess mit Windows 7, 8.1 & 10 […]