Hey Sicherheitsfreunde :)

Ich habe mich mal wieder ein wenig mit ADFS / Azure und dem Multi-Factor Authentication-Server beschäftigt. Herausgekommen ist die Zweistufige Authentifizierung mittels Microsoft Authentication App für Outlook Web App über ADFS :) Die App wurde im August 2016 als neues Produkt im iTunes-Store veröffentlicht und löst damit die Azure Authentication App ab. Neben den Microsoft-Diensten ist diese auch für Facebook / Google usw verwendbar.

Zum Download für iOS –> https://itunes.apple.com/de/app/microsoft-authenticator/id983156458?mt=8

Zum Download für Android –> https://play.google.com/store/apps/details?id=com.azure.authenticator

Ich habe bereits im Mai 2014 einen Beitrag dazu veröffentlicht, damals jedoch mit der Beschränkung auf SMS / Telefon –> Multi-Faktor-Authentifizierung für Exchange OWA & ECP

Mit gefällt die Authentifizierung mittels App irgendwie besser, und daher möchte ich euch heute erneut aufzeigen, wie das Setup dafür aussieht!

Folgende Voraussetzungen müssen erfüllt sein, um die kommende Konfiguration einzurichten:

Ich baue somit auf mein ADFS-Setup sowie die bereits implementierte Multifaktor-Authentifizierung auf. Sollte ADFS mit WAP bei dir bereits implementiert sein, kannst du mit dem vierten Schritt beginnen und anschließend mit diesem Artikel fortfahren.

Damit ihr euch ein besseres Bild meiner Umgebung machen könnt, hier die Übersicht der Umgebung:

Folgende Punkte müssen nun abgearbeitet werden:

- Zweiten MFA-Server installieren

- MFA Web Service SDK installieren

- MFA App Service installieren

- App Service konfigurieren

- Benutzereinstellungen festlegen / prüfen

- MFA App veröffentlichen

- Anmelden

Schritt 1 – Zweiten MFA-Server installieren

Ich betreibe einen WAP-Server, auf dem ausschließlich die ADFS-Proxy-Rolle installiert ist, kein IIS! Auf dem ADFS-Server ist ebenfalls kein IIS installiert. Ich habe mir einen vorhandenen Server mit IIS ausgewählt, den Exchange Server. Auf diesem werde ich den zweiten MFA Server installieren, um die Webdienste darauf zu konfigurieren.

Die Installation gestaltet sich, wie im vorangegangenen Artikel beschrieben, sehr einfach. Optional kann der Multiserverassistent ausgeführt werden, dabei habe ich mich für die Methode „Active Directory“ entschieden.

Schritt 2 – MFA Webservice SDK installieren

Nachdem nun der MFA-Server auf dem Exchange installiert ist, kann ich den für die App benötigten Webdienst installieren:

- Anmelden auf dem Exchange

- MFA-Server öffnen

- Webdienst SDK auswählen

- „Webdienst SDK installieren“ klicken (Bild 2)

- Site auswählen „Default Web Site“ –> Virtual Directory angeben „MFAWebdienstSDK“ –> ApplicationPool „Default App Pool“ (Bild 3)

- Weiter –> Installation

- Close

- Im IIS existiert nun das neue Verzeichnis „MFAWebdienstSDK“ (Bild 4)

- Fertig

Schritt 3 – MFA App Service installieren

Neben dem Webdienst SDK wird die eigentliche MFA APP Website benötigt. Diese ist letztlich für die Anzeige des QR-Codes zuständig und wird für die APP zur Übersendung der One Time Codes benötigt.

- Anmelden auf dem Exchange

- In das Verzeichnis „C:\Programme\Multi-Factor Authentication Server“ wechseln

- Die Datei „MultiFactorAuthenticationMobileAppWebServiceSetup64.msi“ öffnen (Bild 5)

- Site auswählen „Default Web Site“ –> Virtual Directory angeben „mfa“ –> ApplicationPool „Default App Pool“ (Bild 6)

- Weiter –> Installation

- Close

- Im IIS existiert nun das neue Verzeichnis „mfa“ (Bild 7)

- Via Rechtsklick auf das neue Verzeichnis –> „Im Explorer öffnen“ wählen

- Die Datei „web.config“ mit dem Editor öffnen

- Folgende Tags ausfüllen: (Bild 8)

- WEB_SERVICE_SDKAUTHENTICATION_USERNAME

- WEB_SERVICE_SDKAUTHENTICATION_PASSWORD

- Zudem noch im unteren Teil der Datei: (Bild 9)

- Im Tag pfpaws.properties.settings die URL anpassen, passend zu Schritt 2.4.1

- Web.Config speichern

- Fertig

Dass in der web.config Benutzername und Kennwort eingetragen werden müssen, ist für mich nicht nachvollziehbar. Um nicht auf Fehler zu laufen, habe ich mich für den Dom-Admin entschieden. Eine Alternative habe ich in Form eines Lokalen Benutzers versucht, bin jedoch gescheitert. Sobald ich eine adäquate Lösung habe, werde ich den Artikel hier überarbeiten.

Schritt 4 – App Service konfigurieren

Auf dem ADFS-Server oder bei MFA MultiServer Replikation auf einem anderen MFA-Server muss nun noch die mobile Anwendung konfiguriert werden. Diese URL ist letztlich auch zu veröffentlichen, damit die App vom Smartphone darauf zugreifen kann.

- Anmelden am ADFS

- MFA-Server öffnen

- den Menüpunkt „Mobile Anwendung“ öffnen

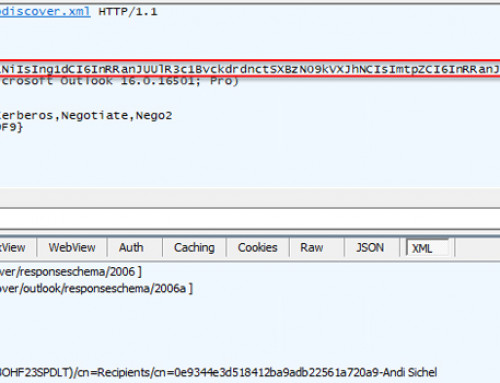

- Webdienst-URL der mobilen Anwendung angeben, passend zu Schritt 3.3.1 –> https://mail.sichel-it.de/mfa (Bild 10)

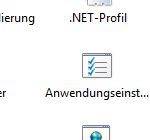

- ADFS-MFA Settings einstellen, ich habe nur drei Haken aktiv, zu konfigurieren im Menüpunkt ADFS (Bild 11)

- Benutzerregistrierung zulassen

- Mobile Anwendung

- Protokollierung aktivieren

- ADFS Unternehmenseinstellungen auswählen und folgende Einstellungen vornehmen (Bild 12):

- Benutzerstandardwerte –> sicherstellen, dass Mobile Anwendung & Pin ausgewählt ist.

- Weiteres wie im Bild konfigurieren

- Fertig

Wird bei der mobilen Anwendung anstatt „Standard“ der Wert „Pin“ festgelegt, muss dieser bei der ersten Anmeldung des Benutzers festgelegt werden. Der Pin wird auf dem iPhone anschließend via TouchID freigegeben, nachdem dieser erstmalig eingegeben wurde. Es werden also Benutzername, Kennwort, App und PIN bzw. Fingerabdruck zur Authentifizierung in Outlook Web App benötigt!

Schritt 5 – Benutzereinstellungen prüfen

Nachdem nun alle notwendigen Einstellungen im ADFS bzw. im MFA-Server getätigt wurden, prüfe ich noch die Benutzerkonfiguration, um sicherzustellen, dass dieser auch die App verwenden muss!

- Anmelden am ADFS

- MFA-Server öffnen

- Benutzer auswählen –> bearbeiten

- Sicherstellen, dass die Unternehmenseinstellungen gesetzt sind (Bild 13)

Schritt 6 – MFA App veröffentlichen

Damit das Smartphone auch auf die Dienste der MFA-App zugreifen kann, muss die Dienst-URL zunächst veröffentlicht werden. Dazu verwende ich natürlich den WAP-Server, in dem ich ja bereits meine Exchange Websites veröffentlicht habe!

- Anmelden am WAP-Server

- PowerShell öffnen:

Add-WebApplicationProxyApplication -ExternalUrl https://mail.sichel-it.de/mfa/ -BackendServerUrl https://mail.sichel-it.de/mfa/ -ExternalPreauthentication PassThrough -ExternalCertificateThumbprint "11C8B3E2C91C57350590023F18BA9165C6DF2B0D" -Name "MFA APP"

- Neue Veröffentlichungsregel im WAP-Server einsehbar (Bild 14)

- Fertig

Schritt 7 – Anmelden und APP einrichten

Es ist vollbracht, einer Anmeldung des Benutzers steht nun nichts mehr im Weg. Die App habe ich bereits auf meinem iPhone installiert und gestartet.

- Browser öffnen und Webmail-URL aufrufen

- Benutzername und Kennwort eingeben –> Anmelden

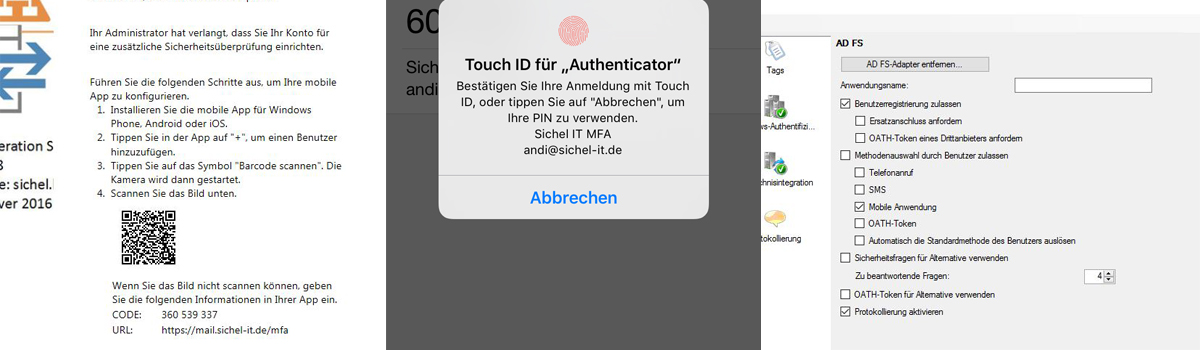

- Es erscheint die MFA-APP-Anmeldeseite zur Einrichtung der App (Bild 15)

- In der APP auf das „+“ klicken, um ein neues Konto hinzuzufügen

- QR-Code in der App einscannen – Das Konto wird hinzugefügt (Bild 16)

- Pin eingeben und „Jetzt Authentifizieren“ auswählen

- Auf dem iPhone erscheint die Meldung „Anmeldung genehmigen“ und PIN eingeben (Bild 17)

- Anschließend der Hinweis, dass die Anmeldung genehmigt wurde sowie TouchID konfiguriert wurde (Bild 18)

- Anmeldung in OWA erfolgreich!

Bei der nächsten Anmeldung erscheint dann der Hinweis, dass eine Benachrichtigung gesendet wird –> Weiter (Bild 19)

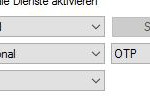

Es erscheint eine Benachrichtigung auf dem iPhone (Bild 20) –> Via TouchID muss ich die Anmeldung nun bestätigen (Bild 21)!

Hinweis

Im AZURE MFA-Portal sollte unterhalb der Konfiguration ein Benutzercache hinzugefügt werden. Meine Einstellung steht auf 200 Sekunden. (Bild 22)

Das war’s! Es ist komplex, aber nicht unmöglich :)

Wie üblich – alle Bilder als Übersicht:

Administrative Grüße aus Bielefeld

Andi

Hallo Andi,

ich schließe mich Christian an und Danke dir für die sehr guten und hilfreichen Tutorials!

Die Variante mit dem MFA Server ist allerdings bereits überholt (der MFA Server abgekündigt). Ggf. kann dieser Beitrag archiviert werden ;-)

VG

Hallo Andi,

erstmal Respekt zu deinen tollen Anleitungen. Sind sehr brauchbar :-)

Hast du evtl. noch ne Lösung zur Hand wie ich im Authentifizierungsmodus (SMS oder Mobile App) den Vorgang abrechen kann ohne den Browser komplett schließen zu müssen ? Da ich bei erneuter Eingabe der URL immer wieder die Auswahl bekomme welche Authentifizierung ich möchte, jedoch wenn ich mich generell mit einem anderem Usernamen anmelden möchte, muss ich zwingend den Browser komplett schließen.

Grüße

[…] Hey Sicherheitsfreunde ? Ich habe mich mal wieder ein wenig mit ADFS / Azure und dem Multi-Factor Authenticator Server beschäftigt. Herausgekommen ist die Zweistufige Authentifizierung mittels Microsoft Authenticator App für Outlook Web App über ADFS ? Die App wurde im August 2016 als neues Produkt im iTunes Store veröffentlicht, und löst damit die Azure Authenticator […] Der Beitrag MFA mit Microsoft Authenticator App für Outlook Web App erschien zuerst auf Andi's iT Blog. Quelle: Andi’s iT Blog | MFA mit Microsoft Authenticator App für Outlook Web App […]