Hallo Leser,

ich fange mal so an: Es ist schon erstaunlich was heutzutage alles geht. Die Infrastruktur mit Windows Server 2012 R2 und den dazugehörigen Diensten bieten eine große Vielfalt an Möglichkeiten. Da ich mich in der Vergangenheit mehrfach mit den ADFS 3.0 beschäftigt habe sind mir einige Konfigurationspunkte „entgegen gesprungen“, über die ich mir zuvor keine Gedanken gemacht hatte. Kommen wir also nochmal zu einem anderem Thema, dem WAP. Sicherlich, Webanwendungsproxy (WAP) ist noch stark ausbaufähig, allerdings bezweifle ich das Microsoft diesen so weit pflegen wird das er ein ebenwürdiger TMG-Ersatz sein könnte. Dennoch, die Veröffentlichung für Exchange funktioniert ja doch sehr gut, wenn auch mit etwas mehr Aufwand. WAP wurde im Netz bzw. von den Administratoren nicht gerade hoch gelobt. Ich dagegen bin mit dem Produkt „zufrieden“ auch wenn es selbstverständlich kein Professionelles Loadbalancing / WAF / Reverse-Proxy Produkt ersetzt! Wie auch schon aus vorherigen Beiträgen bekannt setzt WAP auf ADFS 3.0 auf, und genau da kommt die Multi-Faktor Authentifizierung, kurz MFA, ins Spiel. Also wieder zurück zu Konfigurationspunkten :)

Ich möchte heute zeigen wie ich Exchange 2013 SP 1 Outlook Web App (OWA) und die Exchange Systemsteuerung (ECP) mit einer Zwei-Faktor Authentifizierung absichere. Ziel soll sein dass der Benutzer nach erfolgreicher Benutzername und Kennworteingabe einen Anruf erhält mit dem der Zugriff auf OWA oder ECP ermöglicht wird. Scheitert der Anruf so ist auch kein Zugriff auf das Postfach möglich. Da dieser Artikel auf den vorhergegangen Artikeln aufsetzt müssen diese selbstverständlich zuvor „durchgeklickt“ werden:

Multi-Faktor bzw. Zwei-Faktor -Authentifizierung mit Telefonanruf / SMS / App hört sich erstmals abschreckend an, ich habe keine Telefonanlage oder SMS-Gateway an meinem Server. Microsoft hat, und ich sage ja, es ist erstaunlich was alles geht, einen MFA-Server in Windows Azure zur Verfügung gestellt. Auch hier bitte nicht abschrecken lassen. Windows Azure bietet eine Kostenlose Testversion bzw. eine Nutzungsbasierte Abrechnung an.

Kommen wir zum eigentlichen Punkt, der Konfiguration. Diese gliedert sich in mehrere Teilschritte:

Schritt 1 – Windows Azure Portal

Nach erfolgreicher Registrierung und eventueller Anlegung einer Nutzungsbasierten Zahlungsoption (das weiß ich nicht genau da meine Testversion schon abgelaufen war) kann es nun losgehen :)

- +Neu –> App-Dienste –> Active Directory –> Anbieter für Mehrstufige Authentifizierung –> Schnellerfassung (Bild 1)

- Dort folgende Dateien eintragen:

- Name = Sichel IT MFA

- Syntaxmodell = pro Benutzer / pro Authentifizierung (ich habe pro Authentifizierung ausgewählt)

- Abonnement = Kostenlose Testversion (damit sollte selbst bei Eingabe einer Kreditkarte die 150 € Gutschrift genutzt werden)

- Verzeichnis = Kein Verzeichnis verknüpfen

- Erstellen!

- Anschließend kann im Portal der „Server“ durch Auswahl verwaltet werden (Bild 2)

- Im Portal zum MFA (neues Browserfenster) kann der Server heruntergeladen werden (Bild 3)

- Im Downloadfenster erscheinen noch Informationen und der Link. Noch nicht aktivieren!!! (Bild 4)

- Fertig

Schritt 2 – Installation MFA Server

Die eigentliche Installation des MFA-Servers ist eigentlich nicht sehr spannend und besteht aus 2x klicken. Nach der Installation geht es mit dem Server Konfigurations-Wizard weiter.

- MultiFactorAuthenticationServerSetup.exe ausführen

- Installationspfad ändern oder so belassen –> Next

- Installation mit Finish fertigstellen –> Wizard wird sich öffnen (Bild 5)

- Willkommensseite des Wizard –> Haken bei „Verwendung des Authentifizierungskonfigurations-Assistenten überspringen“ setzen –> Weiter (Bild 6)

- Server aktivieren:

- MFA-Gruppen –> neue Gruppe erstellen, wobei das für nur einen Server irrelevant ist –Weiter (Bild 10)

- Replikation habe ich nicht aktiviert, kann aber jederzeit wieder eingestellt werden (Bild 11)

- Fertig

Schritt 3 – Konfiguration MFA-Server & ADFS Einbindung

Nachdem der MFA-Server nun installiert ist muss dieser eingerichtet und Konfiguriert werden. Der MFA-Server muss schließlich in Verbindung mit ADFS funktionieren.

- MFA-Server öffnen und den punkt ADFS auswählen (Bild 12)

- folgende Checkboxen auswählen: (Bild 13)

- Benutzerregistrierung zulassen

- Methodenauswahl durch Benutzer zulassen

- Telefonanruf

- SMS

- Mobile Anwendung

- Sicherheitsfragen für Alternative verwenden (3)

- Protokollierung Aktivieren

- Fertig, Fenster geöffnet lassen

Anschließend der Authentifizierungskonfiguration muss der MFA-Server im ADFS Registriert werden. Ich habe es zunächst über den Punkt „AD-FS Adapter installieren“ versucht, ohne Ergebnis. Gehe ich über die PowerShell funktioniert es sofort. Ich zeige zunächst die Schritte über die GUI und anschließend über die PowerShell, selbstverständlich auch wie ein korrektes Ergebnis aussehen muss ;)

Methode 1 – GUI:

- den Punkt „AD-FS Adapter installieren“ auswählen (Bild 14)

- Im Willkommensfenster NICHT die Checkbox aktivieren –> Weiter

- Bereit zur Installation –> Weiter

- Fertig –> Close

- ADFS-Dienst neu starten –> net stop adfssrv –> net start adfssrv

- ADFS-Konsole öffnen –> Authentifizierungsrichtlinien –> Mehrstufige Authentifizierung –> globale Einstellungen –> Bearbeiten –> Registerkarte „Mehrstufig“

- Hier sollte nun die Authentifizierungsmethode „WindowsAzureMultiFactorAuthentication“ zur Verfügung stehen, war bei mir negativ!!! (Bild 15)

Methode 2 – PowerShell:

- PowerShell öffnen

-

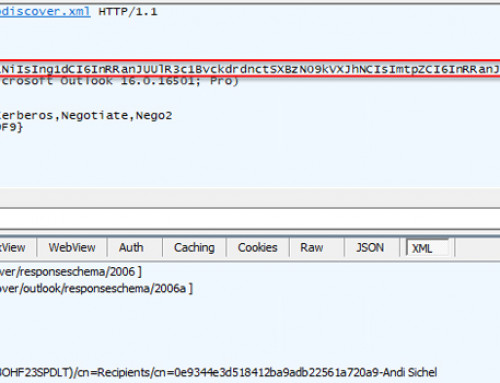

& 'C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1'

- ADFS-Dienst neu starten –> net stop adfssrv –> net start adfssrv (Bild 16)

- ADFS-Konsole öffnen –> Authentifizierungsrichtlinien –> Mehrstufige Authentifizierung –> globale Einstellungen –> Bearbeiten –> Registerkarte „Mehrstufig“

- Hier sollte nun die Authentifizierungsmethode „WindowsAzureMultiFactorAuthentication“ zur Verfügung stehen, war bei mir positiv!!! (Bild 17)

Schritt 4 – ADFS konfigurieren

Da der MFA-Server nun im ADFS eingebunden ist muss nun noch die Konfiguration dafür hinterlegt werden. Entweder kann dies pro Vertrauensstellung realisiert werden oder Global für alle Vertrauensstellungen. Die Vertrauensstellungen habe ich in dem Beitrag Exchange 2013 SP1 und ADFS Authentifizierung (Accept ADFS Claims) in Schritt 2 Konfiguriert. Ich habe für diesen Artikel die Globale Einstellung verwendet.

- Im Active Directory eine neue Gruppe Anlegen (MFA_Users) und entsprechenden Benutzer hinzufügen (bei mir: Andi Sichel)

- ADFS-Konsole öffnen –> Authentifizierungsrichtlinien –> Mehrstufige Authentifizierung –> globale Einstellungen –> Bearbeiten

- Hier die Gruppe auswählen (MFA_User), den Ort (Extranet) und die Authentifizierungsmethode (WindowsAzureMultiFactorAuthentication) (Bild 18)

- Damit gilt die Authentifizierungsmethode sowohl für OWA als auch ECP

Schritt 5 – MFA-Benutzer konfigurieren

Im quasi letzten Punkt fehlen nun nur noch die Benutzer die über Multi-Faktor Authentifizierung im Outlook Web App angemeldet werden sollen. Wichtig ist selbstverständlich die Telefonnummer des Benutzers.

- MFA-Server öffnen

- Auf Benutzer klicken –> Aus Active Directory importieren

- Ich habe in der Ansicht die Sicherheitsgruppen ausgewählt –> MFA_Users

- Dort finde ich meine Benutzer und kann diese Importieren. Zuvor kann ich noch allerhand Einstellungen vornehmen (Bild 19)

- Da der Benutzer nun vorhanden ist, kann dieser sich nun Authentifizieren.

Schritt 6 – Testen

Es ist geschafft, alle Installationen und Konfigurationsschritte sind geschafft. Meldet sich der Benutzer nun von Intern an erhält dieser keine Authentifizierungsabfrage. Wird Outlook Web App allerdings von außerhalb aufgerufen, erscheint eine Abfrage und zusätzlich die Authentifizierungsmethode.

- OWA von Außerhalb aufrufen, ADFS Login erscheint (Bild 20)

- Nach der Anmeldung erscheint die Multi-Faktor Authentifizierungswebsite (Bild 21)

- Mit dem Klick auf Weiter erfolgt ein Telefonanruf der mit # (Nummernzeichen) bestätigt werden muss (Bild 22)

- Da es sich um die erste Anmeldung handelt müssen die Sicherheitsfragen definiert werden (Bild 23)

- Anschließend erfolgt der Zugriff auf Outlook Web App (Bild 24)

Es gibt noch die Authentificator-App Methode. Diese habe ich allerdings nicht konfiguriert. Dazu ist es nötig mit Hilfe des MFA-Servers ein Web Portal zu installieren, das kommt dann evtl. in einem späteren Beitrag mal vor ;)

Wie üblich alle Bilder in der Übersicht.

ich hoffe euch hat der Beitrag gefallen, wenn ja nutzt die Social-Buttons und die Kommentarfunktion, danke :) Wer noch weitere Konstellationen ausprobiert hat, darf dies auch gerne als Kommentar hinterlassen.

Andi

Hinterlasse einen Kommentar