Hallo Leser,

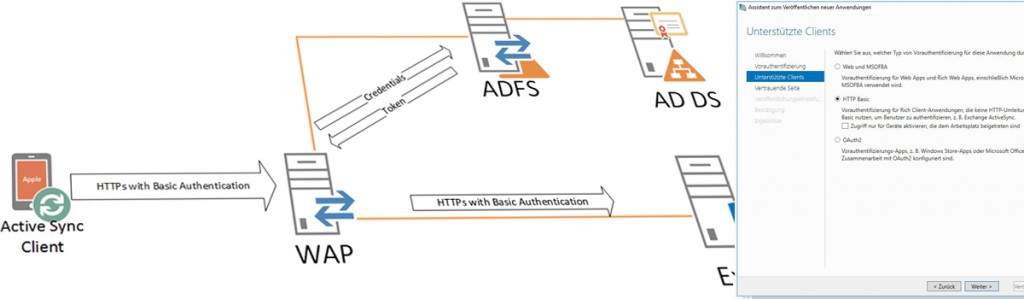

heute melde ich mich wieder mal mit einem AD FS-Thema. Wie ich in meinem Artikel „Exchange Active Sync über ADFS (HTTP Basic / ADFS for Rich Clients)“ bereits berichtet habe, bietet AD FS mit Server 2016 / 2019 einige Neuerungen. Darunter eben auch die „AD FS for Rich Clients“. Dabei wird die Authentifizierung des Clients bereits durch den WAP / AD FS ausgeführt und nicht durch die Applikation im Backend.

Wie die Applikationen vorbereitet werden, habe ich bereits an einigen Stellen dokumentiert.

Heute möchte ich auf eine zusätzliche Funktion eingehen, mit deren Hilfe eine „Zugriffssteuerungsrichtlinie“ im AD FS erstellt und anschließend verknüpft werden kann. Mittels einer Zugriffssteuerungsrichtlinie, die auf die Vertrauensstellung angewandt wird, kann eine Vorauthentifizierung, bspw. auf AD-Gruppenbasis, realisiert werden.

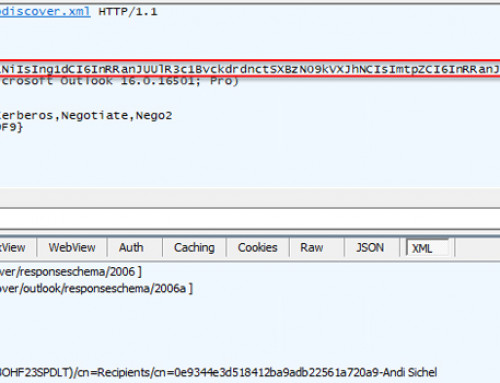

Ich verwende diese Funktion, um nur bestimmten Benutzern den Zugriff auf Active Sync, Outlook Anywhere und Autodiscover zu gewähren. Wichtig zu wissen ist, dass die Konfiguration nur dann funktioniert, wenn das Backend-System die Standardauthentifizierung akzeptiert. Somit sind ggf. Konfigurationsänderungen am Exchange notwendig.

Outlook on the Web wird in meinem Fall via AD FS freigegeben, da die Verzeichnisse OWA und ECP die Token-Authentifizierung akzeptieren.

Wichtig:

Diese Konfiguration baut auf dem oben genannten Beitrag auf und erweitert ihn um eine Gruppenabfrage. Selbstverständlich sind auch alle vorhergegangenen Beiträge Voraussetzung für diesen Beitrag. Eine Übersicht gibt es hier –> ADFS 4.0 mit Exchange 2016 – Konfigurationsübersicht

Wenn alle Exchange- und ADFS-Konfigurationen vorgenommen wurden, kann mit den folgenden Schritten die Veröffentlichung mit Vorauthentifizierung fortgesetzt werden:

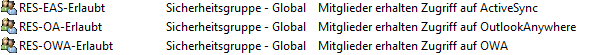

Schritt 1 – AD-Gruppen

Ich verwende für die Exchange-Zugriffe drei AD-Gruppen, die auf die Ressourcen zugreifen dürfen:

Somit habe ich drei Gruppen für ActiveSync, Outlook on the Web und Outlook Anywhere.

Schritt 2 – Zugriffssteuerungsrichtlinien erstellen

Zunächst müssen die Zugriffssteuerungsrichtlinien erstellt werden. Anschließend werden diese mit der Vertrauensstellung verknüpft.

- Anmelden am AD FS Server

- AD FS Konsole öffnen

- Zum Container „Zugriffssteuerungsrichtlinien“ wechseln (Bild 3)

- Zugriffssteuerungsrichtlinie hinzufügen

- Wiederholen für drei weitere Regeln:

- Outlook on the Web

- Outlook Anywhere

- Autodiscover –> Für Autodiscover erlaube ich zwei Gruppen: RES-EAS-erlaubt und RES-OA-erlaubt (Bild 7)

- Somit sind nun vier neue Zugriffssteuerungsrichtlinien vorhanden (Bild 8)

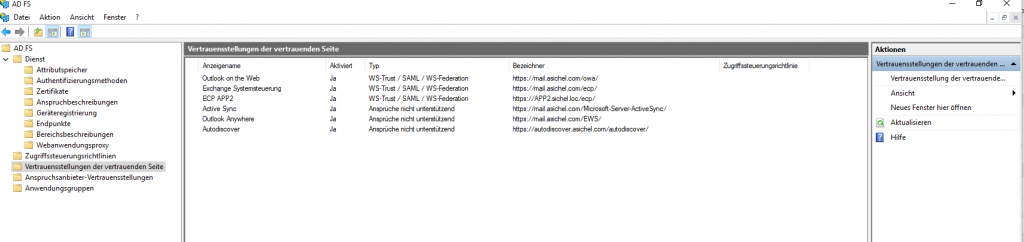

Schritt 3 – Zugriffssteuerungsrichtlinien verknüpfen

Die neuen Richtlinien müssen nun mit den erstellten ADSF-Vertrauensstellungen verknüpft werden. Insgesamt nutze ich für die Veröffentlichung von Exchange fünf Regeln, die auch für die externe Verwendung geeignet sind:

Jede dieser Regeln kann mit einer Zugriffssteuerungsrichtlinie verknüpft werden.

- Vertrauensstellung der vertrauenden Seite (Relaying Party Trust) auswählen

- Rechtsklick oder Optionsmenü –> „Zugriffssteuerungsrichtlinie bearbeiten“ (Bild 10)

- im Standard werden die Ausstellungsautorisierungsrichtlinien verwendet –> Auf „Zugriffssteuerungsrichtlinie verwenden“ klicken (Bild 11)

- zuvor erstellte Zugriffssteuerungsrichtlinien auswählen (Bild 12)

- mit „Anwenden“ und „OK“ bestätigen

- für alle gewünschten Vertrauensstellungen wiederholen

- Fertig (Bild 13)

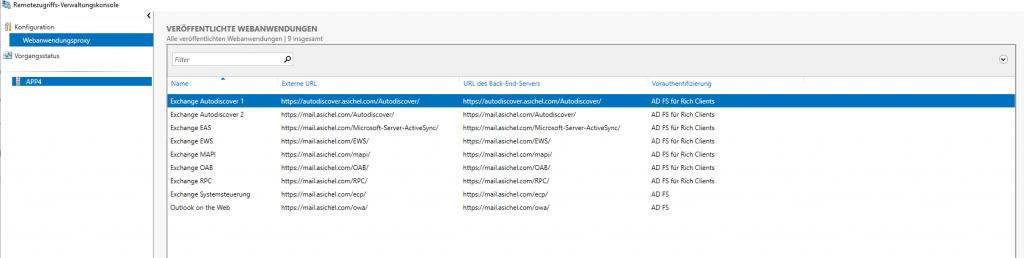

Schritt 4 – Web Application Proxy Regeln

Um auf die Exchange-Systeme auch von extern durch Vorauthentifizierung auf dem WAP zugreifen zu können, müssen alle Applikationen im WAP mit den Vertrauensstellungen im AD FS verknüpft sein. ist dies der Fall, steht der Vorauthentifizierung und der damit verbundenen Gruppenabfrage nichts mehr im Weg.

Viel Erfolg beim Erstellen und Veröffentlichen!

Andi

Hallo Herr Sichel,

den ADFS kann man ja mit MFA erweitern (z.B. DUO, Entra ID MFA, usw.).

Bedeutet der oben beschriebene Aufbau jetzt, dass man Notebooks (nicht Dom-Mitglied) mit lokalem Outlook dazu zwingen kann, einen zweiten Faktor beim Zugriff auf die Mails nutzen zu müssen?

Gruß,

Jens

Hi Jens,

korrekt eine Erweiterung mittels 3rd-Party MFA Providern oder Azure ist möglich. Somit lässt sich Outlook auch auf einem nicht AD-Member-Computer mittels MAPI over HTTPs durch eine 2FA absichern. Dazu findest du eine Information in meinem letzten Beitrag.

Frag andernfalls gerne nochmal.

LG Andi

Hallo Herr Sichel,

eine Frage. SIe schreiben das die Zugriffssteuerungsregeln genutzt werden können um den Zugriff auf Benutzer einzuschränken.

Kann man nur Benutzer in diesen Gruppen hinzufügen oder könnte man auch Computergruppen nehmen ?

Wir möchten den Zugriff für Outlook Anywhere auf Domänencomputer beschränken nicht auf Benutzer.

Gruß

BG

Hallo Benjamin,

das funktioniert leider nicht. Um auf Computer zu beschränken verwendet man bestenfalls HMA (Hybrid Modern Auth).

LG